平成 26 年度(2014 年度)春期の「応用情報技術者試験」の過去問(午後 問1 情報セキュリティ)の後半戦です。

さっそく、前回の続きを見ていきましょう。前回は、ディジタル証明書と SSL を中心に扱ってきました。今回は、主に、ネットワークまわりを見ていきます。

解説

最初に、全体をざっくり見てしまいます。

DMZ へサーバを設置

とにかく、P 社がやりたいことは、営業支援サーバを社外から使えるようにすることです。そのために、DMZ(DeMilitarized Zone)にサーバを設置します。DMZ とは、内部(信頼できるネットワーク)からも外部(信頼できないネットワーク)からもアクセスできる、緩衝となる領域のことです。

SSL の導入

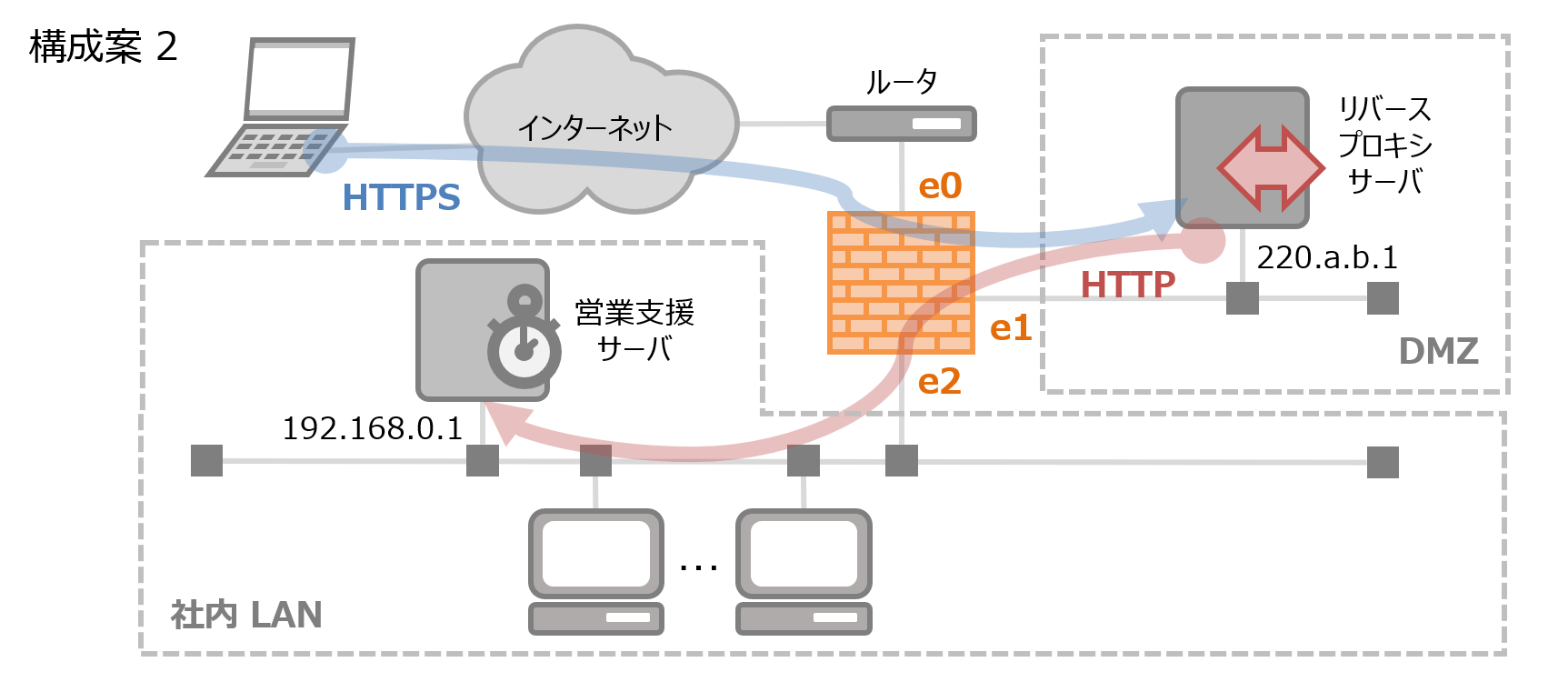

案 1 と案 2 で、それぞれ、以下のように『SSL を導入』しようとしています(問題文 p.5)。

案 1 は、営業支援サーバに SSL を導入して、DMZ に移設するものであり、案 2 は、SSL を導入したリバースプロキシサーバを、新規に DMZ に設置するものである。

ということで(前回、少し触れた通り)、サーバのディジタル証明書(問題文では『サーバ証明書』)は、案1 では、営業支援サーバに、案 2 では、リバースプロキシサーバに配備されます。もちろん、SSL の処理を行います。

具体的な通信

案 1

案 1 では、営業支援サーバを SSL に対応させて、DMZ に設置します。DMZ にあるのですから、内部からも外部からもアクセスできるようになります。

案 2

案 2 では、社外から社内の営業支援サーバを用いるときの通信は、この↓絵のように、リバースプロキシが、PC から営業支援サーバへの通信を中継します。

p.6 表 1、FW のフィルタリングルールを見ると、PC は、リバースプロキシサーバに対し、HTTPS でアクセスし(FW の e0 → e1)、これを受けて、リバースプロキシサーバが(SSL の処理を行った上で)、社内 LAN の営業支援サーバに、HTTP でアクセスする(FW の e1 → e2)ことがわかります。

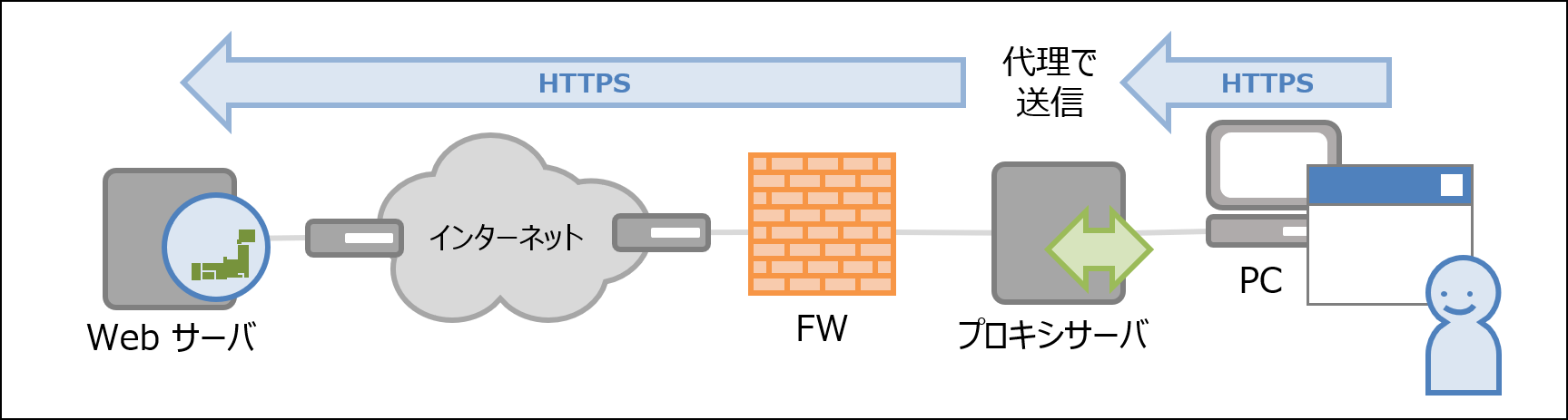

「リバースプロキシサーバ(あるいは単に、リバースプロキシ)」とは、あるサーバへアクセスする際に、その全てのリクエストが通るように設置されたプロキシサーバのことです。以下の絵で、動きをおさえておきましょう(シンプルにするために、この絵では、DMZ は考えていません)。これ↓が、普通のプロキシサーバの動きです。内部のクライアントから、外部のサーバへのリクエストを、代理しています。

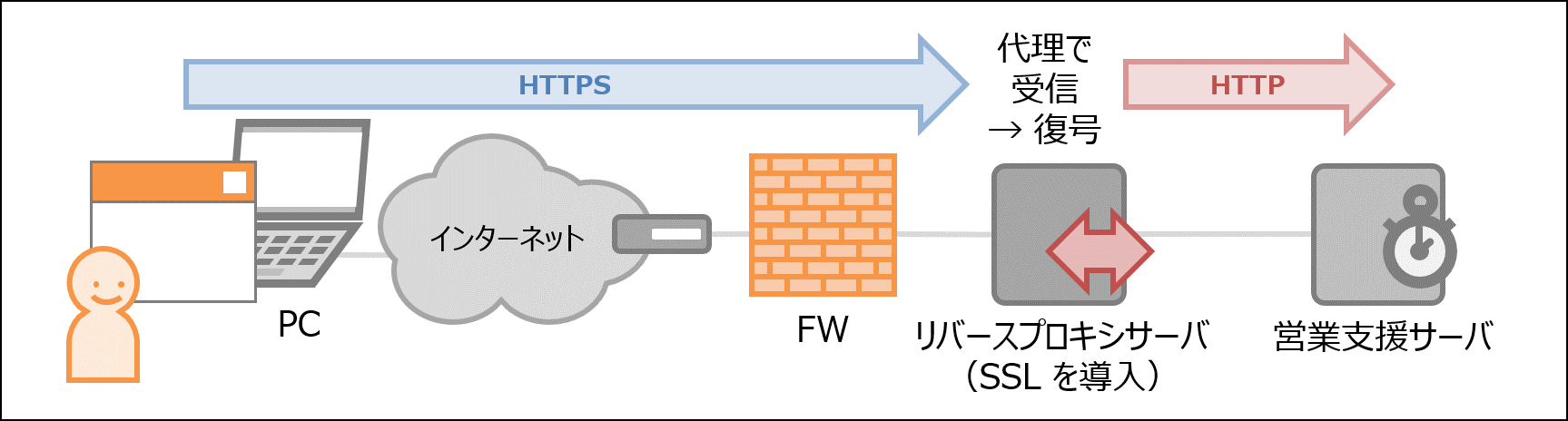

そして、これ↓がリバースプロキシの動きです。逆向き(リバース)のイメージです。

解説は、ほぼほぼ終わりましたが、一応、個々の問題を見ていきましょう。

設問 3 (2)

「DoS 攻撃」が何かを知らないと、解きにくいですね。知らない方は、ここ↓でおさえちゃってください。

DoS 攻撃(Denial of Service attack)は、サービスを停止させる攻撃のことです。次の 2 種類があります。

ちなみに、読み方は「ドス攻撃」が一般的です。昔は、「ドス」といえば「MS-DOS」を思い浮かべる人が多かったので、あえて「ディーオーエス攻撃」と呼ぶ人もいました。

- 大量のパケットなどにより、(1) サーバに負荷をかけ、CPU やメモリなどのリソースを枯渇させる、(2) ネットワーク帯域を枯渇させる

- サーバの脆弱性を悪用して、OS やプロセスなどを停止させる

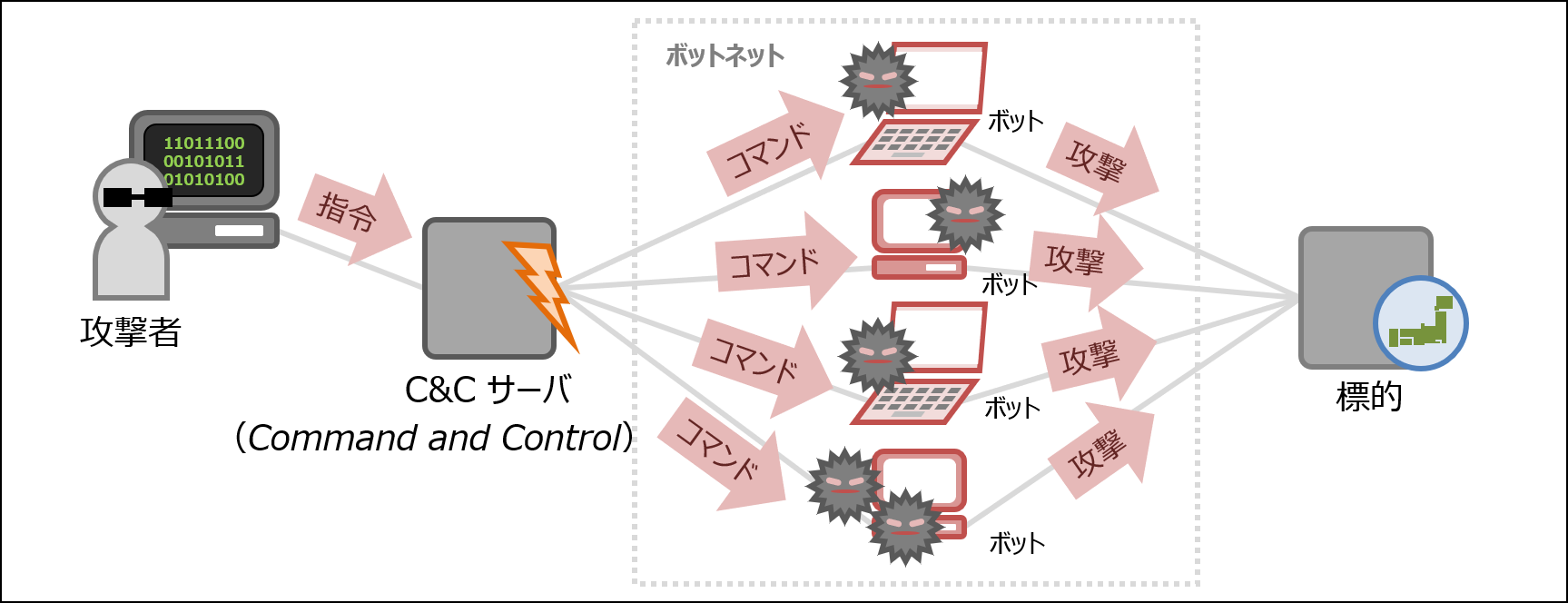

上記の ① について、昨今では、大量のマシンからいっせいに DoS 攻撃を行う、DDoS 攻撃(Distributed Denial of Service attack)と呼ばれる攻撃が大きな脅威となっています。「ディードス攻撃」と読みます。DDoS 攻撃のイメージは、次の通りです。

攻撃者は、司令塔となるサーバ(C&C サーバ)を通じて、ウイルスに感染させたマシン(ボット)に攻撃のコマンドを送ります。これにより、ボットが、いっせいに攻撃をするというものです。

さらに、昨今では、DDoS 攻撃を増幅する、アンプ攻撃(リフレクション攻撃)と呼ばれる攻撃が、大変な脅威になっています。

これで、もうわかったと思います。答えは、『社内 LAN からの利用には被害がおよばないから』です。

一応、簡単に解説しておきます(もぅわかった方は、とばしてください)。

DMZ 内にあるサーバは、外部から直接アクセスできるため、DoS 攻撃の直撃を受けると、サービスが停止してしまう可能性があります。

外部から直接アクセスできるサーバは、案 1 では「営業支援サーバ」、案 2 では「リバースプロキシサーバ」です。

案 1 で、営業支援サーバが悲鳴を上げると、それを利用する全ての業務が止まります。

案 2 で、リバースプロキシサーバが悲鳴を上げても、社内 LAN には影響しません。外から営業支援サーバを利用することはできませんが、社内では引き続き、営業支援サーバを利用することができます。

設問 3 (3)

瞬殺したいです。

そもそも、本問では、『SSL を導入』しようとしているので、その通信は、HTTPS と HTTP になるだろうことは、推察できます。で、FW のルールを見て、確信しましょう。

- 『ステートフルインスペクション機能をもつので、FW が最初に通過させるパケットの内容の設定だけで済む』

- 『ファイアウォールに追加が必要なフィルタリングルール』は、次の 2 レコード

| 方向 | 送信元 IP | 宛先 IP | 送信元ポート | 宛先ポート | 処理 |

| e0 → e1 | 任意 | 220.a.b.1 | 任意 | 443 / TCP | 許可 |

| e1 → e2 | 220.a.b.1 | 192.168.0.1 | 任意 | 80 / TCP | 許可 |

TCP ポートの 443 番と 80 番なので、やはり 項番 1 HTTPS と 項番 2 HTTP でした。

443/TCP が HTTPS で、80/TCP が HTTP であることは、確実に暗記しておきましょう。

ちなみに、ステートフルインスペクション機能(個々の通信の状態を保持する機能)がない、単なるパケットフィルタリングの機能しか持たない FW では、次のように、内向きと外向きの両方のルールを、画一的に定義せざるを得ません。

| 方向 | 送信元 IP | 宛先 IP | 送信元ポート | 宛先ポート | 処理 |

| e0 → e1 | 任意 | 220.a.b.1 | 任意 | 443 / TCP | 許可 |

| e1 → e0 | 220.a.b.1 | 任意 | 443 / TCP | 任意 | 許可 |

| e1 → e2 | 220.a.b.1 | 192.168.0.1 | 任意 | 80 / TCP | 許可 |

| e2 → e1 | 192.168.0.1 | 220.a.b.1 | 80 / TCP | 任意 | 許可 |

復習

それでは、本エントリで学んだことを、簡単に復習しておきましょう。

- DMZ とは、内部(信頼できるネットワーク)からも外部(信頼できないネットワーク)からもアクセスできる、緩衝となる領域のこと

- リバースプロキシとは、あるサーバへアクセスする際に、その全てのリクエストが通るように設置されたプロキシサーバのこと本問では、リバースプロキシにディジタル証明書を配備し、SSL の処理を行わせることで、外部から HTTPS の通信を受け、内部のサーバへ HTTP で転送することができた

- DoS 攻撃は、サービスを停止させる攻撃のこと

DDoS 攻撃は、大量のマシンからいっせいに行う DoS 攻撃のこと - ステートフルインスペクション機能は、個々の通信の状態を保持し、それをもとにフィルタリングできる機能である。この機能をもつ FW のフィルタリングルールは、最初に通過させるパケットの内容の設定だけで済む

以上となります。お疲れさまでした。

[…] このエントリでは、設問 1、設問 2、設問 3 (1)、設問 4 を解説します。残りは、次回にまわします […]

[…] 「DoS 攻撃」とは、『サービスを妨害する(IT パスポートH21春 問68)』攻撃です。例えば、『電子メールや Web リクエストなどを大量に送り付けて、ネットワーク上のサービスを提供不能に(IT パスポートH25春 問52)』します。不正プログラムに感染した多数のコンピュータから一斉に行う DoS 攻撃のことを、特に『DDoS 攻撃』と呼びます。 「応用情報・セキュリティを解く(H26春)後編」も参考にしてください。 […]