あしです。こんにちは。

今回は、平成 27 年度(2015 年度)春期の「応用情報技術者試験」の過去問(午後 問1 情報セキュリティ)を解いていきます。

テーマは、「電子メールのセキュリティ」です。

さっそくいきましょう。

・ IPA の情報処理技術者試験 過去問題のページから、問題冊子をダウンロードしておいてください

・ 二重カッコ『 』は、問題文や解答からの引用を表します

・ このエントリでは、設問 1 の空欄 a 、設問 3、設問 4、設問 5 を解説します。残りは、別のエントリで解説します

解説

知識の確認

設問に入る前に、電子メールの基本知識を確認させてください。

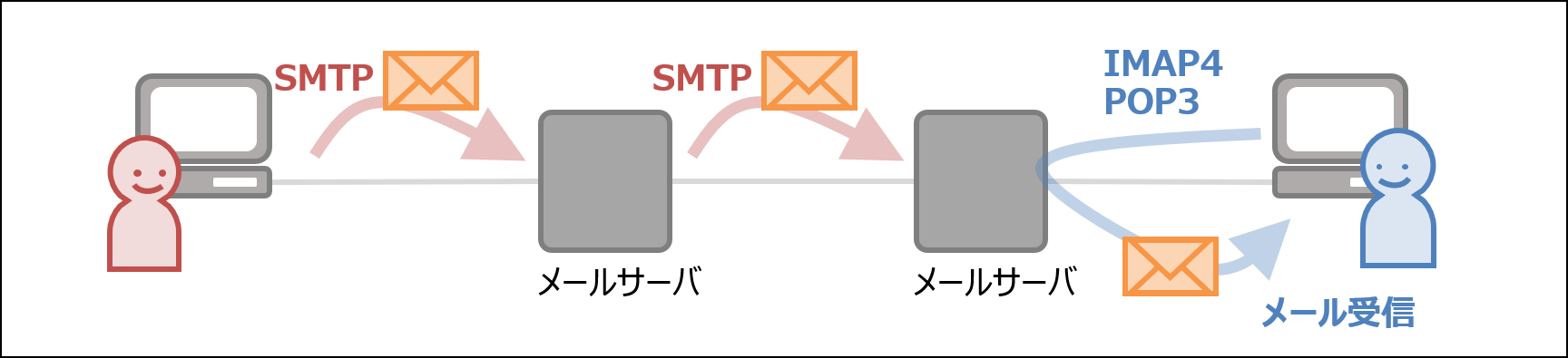

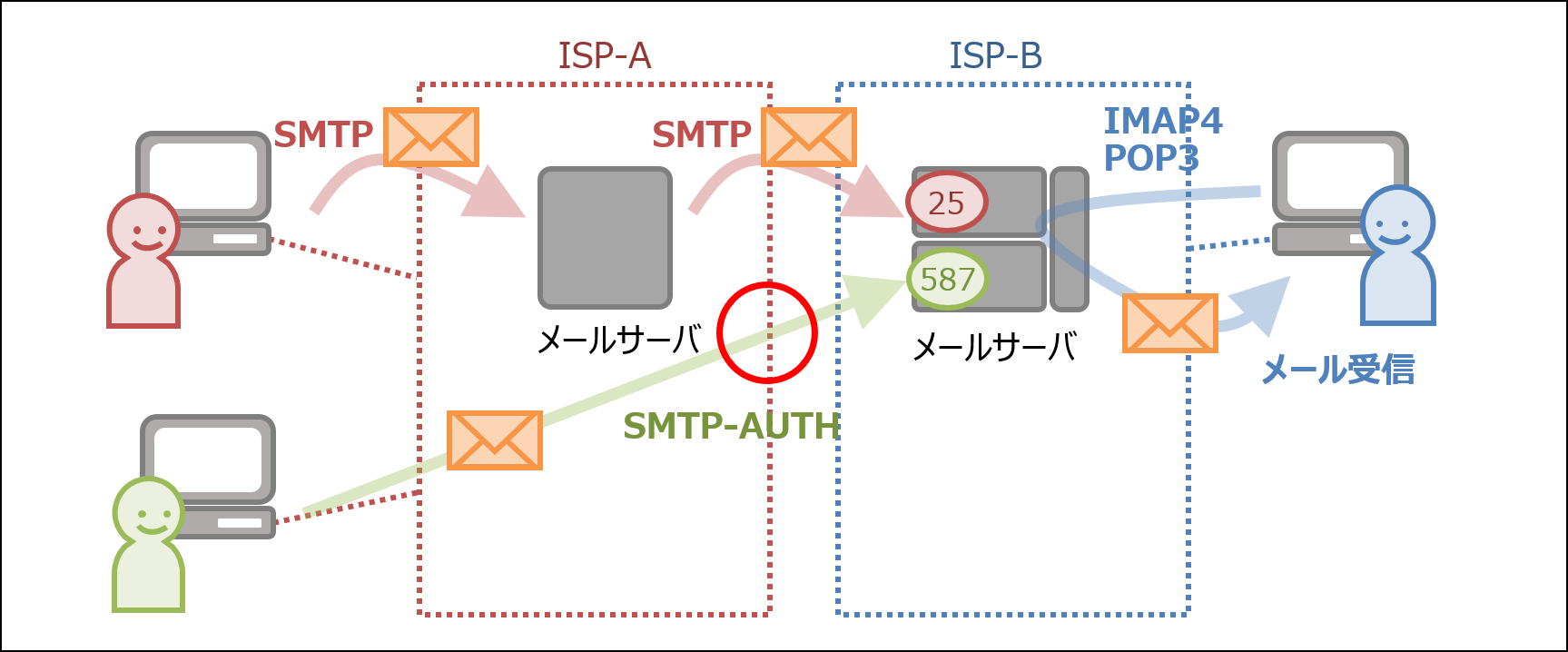

これは、電子メールを送ってから届くまでの絵になります。各プロトコルについて、簡単に復習しておきます。

SMTP

利用者のパソコンから電子メールを送信するときや、メールサーバ間で電子メールを転送するときに使われるプロトコル

《基本情報技術者 H19 秋 午前, H16 秋 午前》

POP(Post Office Protocol)

メールサーバのメールボックスから電子メールを取り出すときに使用するプロトコル

《基本情報技術者 H24 春 午前, H20 秋 午前》

IMAP(Internet Message Access Protocol)

電子メールシステムにおいて、利用者端末がサーバから電子メールを受信するために使用するプロトコルであり、選択した電子メールだけを利用者端末へ転送する機能、サーバ上の電子メールを検索する機能、電子メールのヘッダだけを取り出す機能などをもつ

《情報セキュリティスペシャリスト H25 秋 午前2, ソフトウェア開発技術者 H20 春 午前》

ポート番号は、SMTP が TCP 25 番、POP が TCP 110 番、IAMP が TCP 143 番となります。

これを踏まえて、問題を解いてみましょう。

空欄 a

知識問題です。基本的には、知らなければ解けません。が、選択式なので、正解にはたどり着けます。以下の「参考」ボックスを参照してください。

メールサーバでのメール受信時の送信元メールアドレスが詐称されていないかのチェック

《p.6 T君のセリフ》

送信元 IP アドレスを基にチェックする技術(SPF)、又は受信メールの中の電子署名を基にチェックする技術(DKIM)

《p.6 T君のセリフ》

これを、「送信ドメイン認証」と呼びます。ということで、正解は、a. イ となります。

「送信ドメイン認証」という用語を知らなかったとしても、選択式なので、正解にたどり着きたいです。

前提として、午後の問題で用語を選択させる設問では、存在しない用語は使ってきません。例えば、OP25B を選択させる際、実在しない OP25C のような肢は、まず登場しません。

きかれているのは、次を表す用語です。

- 電子メールの受信時に、送信元メールアドレスが詐称されていないかチェックする仕組みの名称

- SPF や DKIM という具体的な技術の総称

以上のことを踏まえて、設問 1 の肢を見ると、正解にたどり着けませんか?

| 肢 | 用語 | 考え方 |

| ア | OP25B | 知らなかった受験生が多かったのではないでしょうか。なので、空欄 a の候補です(後ほど「【2】整理」で解説します) 「OP25B は、おそらく具体的な技術名なので、総称っぽくない。正解の可能性は低い」と考えられるとベストです |

| イ | 送信ドメイン認証 | 空欄 a の候補です(後ほど「【2】整理」で解説します) |

| ウ | フィルタリング | 抽象度が高すぎます そりゃ、何らかの技術を使って、フィルタリングをするでしょうよ |

| エ | フロー制御 | やはり、抽象度が高いです 通信の流れを制御するという意味です。「電子メール特有の技術ではなさそう」と考えられるとベストです |

| オ | 迷惑メールボックス | おそらく空欄 e の候補です |

| カ | ログ | おそらく空欄 e の候補です |

設問 3

国語力の問題です。情報量も少ないので、確実に正解したいです。

IMAP がどのようなプロトコルかについても、記載があります。IMAP を知らなかったという方、ここでおさえておきましょう。

T 君:当社ではメール受信のプロトコルとして、POP を利用してきました。新メールシステムでは、指摘事項(オ)に対応するために IMAP に変更し、社内 PC で開封したメールも含め、すべての受信メールが一定期間メールサーバに残るようにすることを考えています。

S 部長:なるほど。しかし、そうなると、① パスワードが流出した場合のリスクが高まることを認識しておく必要がある。

- POP や IMAP のパスワードがわかると、メールサーバにあるメールが参照できる

- POP のときは、『社内 PC で開封したメール』は、『メールサーバに残』らなかったところ、IAMP にしたら、『社内 PC で開封したメールも含め、すべての受信メールが一定期間メールサーバに残るように』なる

そこで、私は「未開封のメールだけでなく、開封したメールまで参照される可能性があるから」としました。

IPA の解答は、『開封済メールを含め全てのメールを読まれるおそれがあるから』となっています。そうですよね。これ以外、ないと思います。

設問 4

これも、国語力で正解が導けます。

表 3 を見なければならないので、情報量は多めです。なので、記述式ではなく、選択式にしたのだと思います。

S 部長:表 3 に従うと、業務に必要なメールまでチェックによって阻止されてしまうことがある。② それらのメールに対応するための機能も加えるように。

しょせんはシステムによるチェックなので、業務に必要なメールまで阻止されてしまう可能性は、どうしても残ります。ですので、それが必要なメールなのかどうかは、最終的には、受信した人が判断しなければなりません。

| 記号 | 選択肢 | 要・不要 |

| ア | 一時保管メールボックスに転送された受信メールの中から、受信者が必要なメールを取り出す機能 | 必要です。チェックにひっかかったメールの原本が格納されているのは、一時保管メールボックスだけです 受信者が必要だと判断したメールが取り出せないと困ります |

| イ | 会社や顧客の重要情報を含む送信メールは、フィルタリングの対象となるが、事前に承認されたメールについては宛先に転送されるようにする機能 | 必要です。会社や顧客の重要情報を含んでいる情報を外部に送らなければならないとき、ただ返送されてしまっては困ります |

| ウ | フィルタリングによって阻止されたすべての送信メールについて、タイトル(主題)だけを宛先に転送する機能 | 不要です。ていうか、すでに、阻止されたメールの一部は、宛先に転送されるようになっています |

| エ | フィルタリングの内容を、社員が設定する機能 | 不要です。ていうか、逆に、まずいです。統制がとれなくなります(そして、確実に、フィルタリングはあるべき姿より緩くなります) |

ということで、正解は、ア と イ です。

設問 5

・・・ 標的となった組織の複数のメールアドレスに届くことが多いので、一斉に、組織的に対応する必要があります。一人でも標的型攻撃メールと疑われるメールを受信した場合、メールシステムの管理者は、類似のメールが届いていないかを調査し、③ 不審なメールが届いた全ての受信者に対応を指示します。その後、・・・

私だったら、「メールに対し操作をしないよう」指示します。

が、IPA の解答は、『不審なメールの削除』でした。確かに、下線部 ③ に、『対応を指示します』とあるので、何らかのアクションが求められているのだと、後で気がつきました。

整理

今回は、次の 3 点をおさえてください。電子メールのセキュリティを出題する場合の、テッパンです。

- なぜ、送信元アドレスは詐称できるのか?

- 送信元アドレスを確認する、送信ドメイン認証とは何か?

- OP25B とは何か?

SMTP による通信

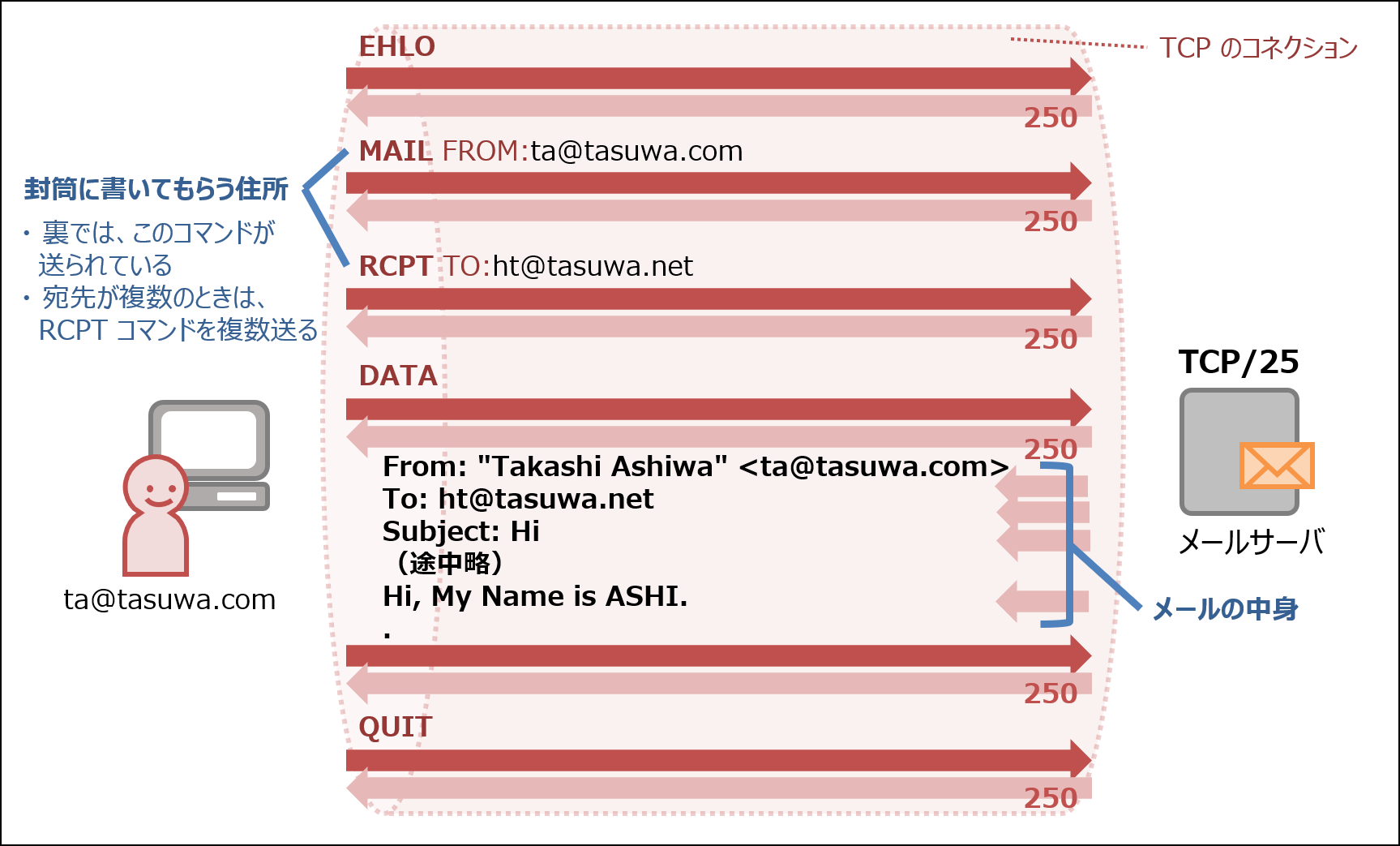

なぜ送信元アドレスが詐称できてしまうのかについては、SMTP によって具体的にどのような通信が発生しているのかを見れば、一発でわかります。

下↓の絵を見てください。PC は、まず、メールサーバと TCP コネクション(送信先ポート 25 番)をはります。

その上で、コマンド(EHLO, MAIL, RCPT, DATA, QUIT など、まぁただのテキストです)を送信します。

その際、PC は、MAIL FROM で、送信元アドレスを送ります、RCPT TO で、送信先アドレスを送ります。メールサーバは、これらのアドレスを、封筒(エンベロープ)に書きます。

そして PC は、コマンド DATA により、電子メールの本文を送ります。

メールサーバは、これを封筒に入れて、次のメールサーバに転送します。

その後、メールサーバ間の転送は、「エンベロープの送信先アドレス」を見て行われます。

SMTP について、なんとなく、イメージがわきましたでしょうか?

これを踏まえると、次のようにして、送信元アドレスの詐称ができてしまうのです。

- RCPT コマンドで指定したエンベロープの送信元アドレスは、エラーが発生した場合などにしか使いません。詐称しても、何の問題もなく届きます

- 電子メール本文にある送信元アドレスは、電子メールの転送時には全く見ていません。詐称しても、何の問題もなく届きます

送信ドメイン認証

↓これだけおさえておけば、十分です。

- 送信ドメイン認証 = 電子メールの送信元ドメインが詐称されていないことを検証する仕組み

- SPF = IP アドレスによる検証(送信元の DNS サーバに IP アドレスを登録)

- DKIM(ディーキム) = デジタル署名による検証(送信元の DNS サーバに公開鍵を登録)

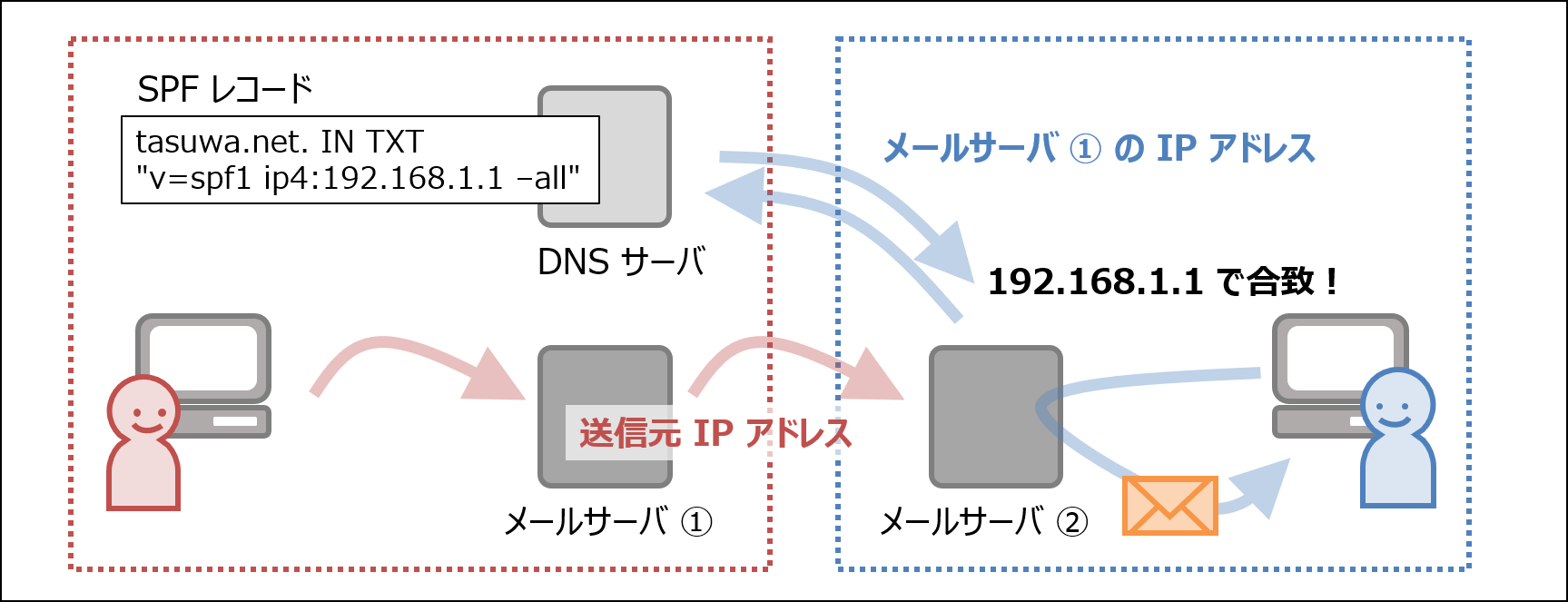

下の絵は、SPF の例です。なんとなくのイメージを持っておくと、現場思考の際に役立つと思います。

メールサーバ ② は、電子メール受信時に、送信元ドメイン(※1)の DNS サーバに問い合わせ、正当な IP アドレスを取得します(※2)。これが、電子メールの送信元 IP アドレスと一致していることを確認することで、送信元の詐称を防ぎます。

※1. 受信した電子メールのエンベロープに指定されたドメイン(SMTP の MAIL FROM で指定したアドレスのドメイン)です

※2. SPF レコードを取得します。上の絵では、SPF レコードに、tasuwa.net に対応する認証アドレス 192.168.1.1 を指定しています(最後に -all があるため、192.168.1.1 のみとなります)

DKIM でも、流れは同じです。こちらは、デジタル署名を比較します。流れは、(1) DNS サーバに公開鍵を登録しておく、(2) 電子メールを送信する側が、電子メールにデジタル署名を付与する、(3) 受信側は、DNS サーバに問い合わせ、デジタル署名を検証する、です。

DKIM よりも、SPF の方が普及が進んでいます。ですので、SPF の方が、出題されやすいと思います。

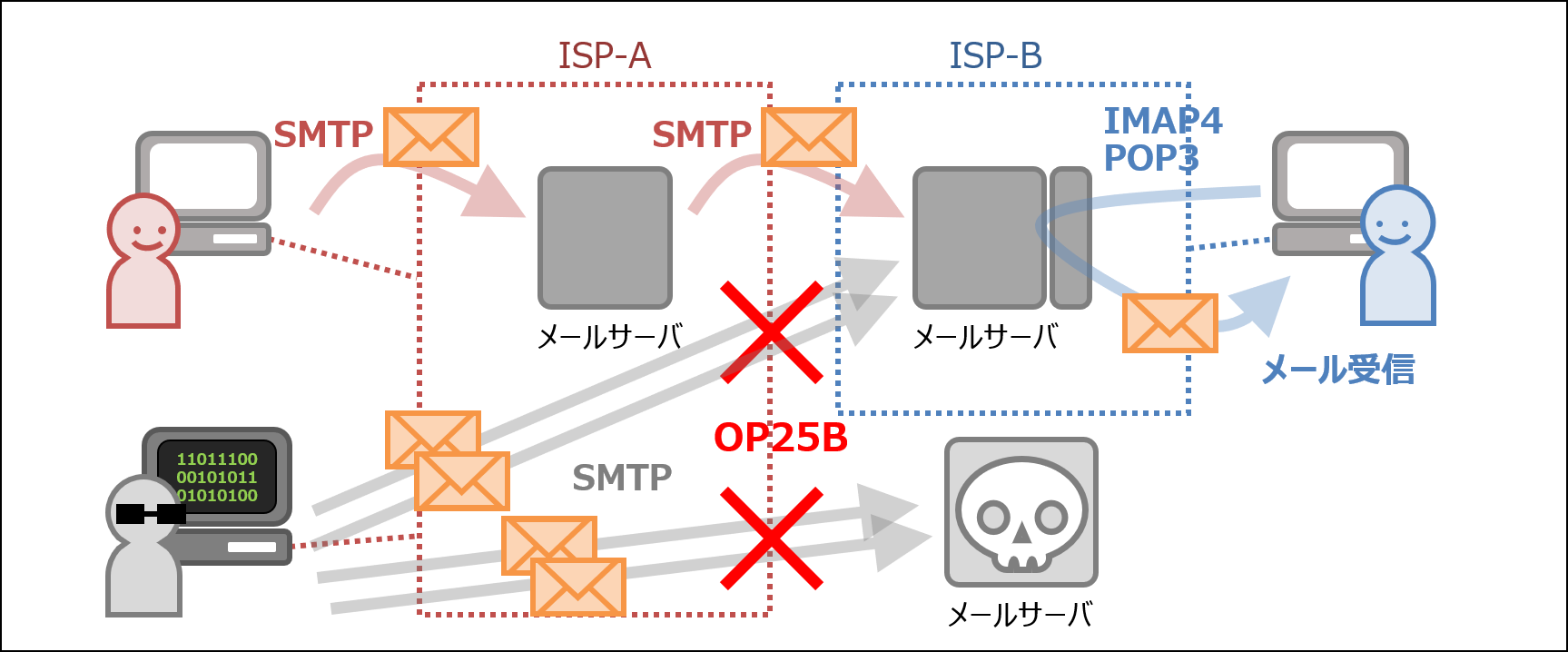

OP25B

OP25B(Outbound Port 25 Blocking)とは、ISP(インターネット・サービス・プロバイダ)のメールサーバを経由しないで外へ向かう SMTP の通信を、ブロックする仕組みです。

これにより、ISP のネットワークを使う人(≒ 契約者)が、ISP のネットワークの外にスパムメール(迷惑メール)を送信させないようにします。

OP25B の動きは、下の絵の通りです。この絵では、ISP である ISP-A が、外向きの(ISP-A から出ていく)SMTP の通信をブロックしています。外向きの SMTP の通信ができるのは、ISP-A のメールサーバを経由した場合のみとなっています。

しかし、これでは、異なる ISP のネットワークを経由して電子メールを送信できません。そこで、「認証が通ったら、直接通信していいよ」という仕組みが採用されています。

具体的には、次の技術を用います。

- 7 層:SMTP-AUTH(認証つきの SMTP のイメージです)

- 4 層:TCP 587 番(サブミッションポートと呼ばれます)

↓こんなイメージです。

OP25B は、10 年以上前から(特に、日本の ISP は導入が早かった感覚です)普及していた技術であるため、これを機に、しっかりおさえておきましょう。

かつては、電子メールの「第三者中継(Third-Party Mail Relay)」が、とても大きな問題になっていました(今でも問題は残っていますが)。第三者が、自由に、電子メールを送信(第三者中継)できるようになっているメールサーバが当然のようにあったのです。今では、概ね対策がとられています(たぶん)。とはいえ、問題が消えたわけではなく、試験で問われる可能性がありますので、頭に入れておいてください。

復習

それでは、本エントリで学んだことを、ざ~っと復習しておきましょう。

- メールの送受信には、SMTP(25)、POP(110)、IMAP(143)などが使われる

- メールの送信元アドレスは、詐称できる

- メールの送信元ドメインが詐称されていないことを検証する仕組みを「送信ドメイン認証」と呼ぶ

- SPF では、IP アドレスにより検証する(送信元の DNS サーバに IP アドレスを登録)

- DKIM では、デジタル署名により検証する(送信元の DNS サーバに公開鍵を登録)

- OP25B とは、ISP のメールサーバを経由しないで外へ向かう SMTP の通信を、ブロックする仕組み

- 異なる ISP のネットワークを経由してメールを送信する際は、サブミッションポート(587)で、SMTP-AUTH を使う

後半も、しっかりつぶしていきましょう。

[…] 前回見た通り、空欄 e には、『オ. 迷惑メールボックス』か『カ. ログ』が入ります。 p.6 の表 3 の次の記述を見つけられると OK です。 […]