平成 26 年度(2014 年度)秋期の「応用情報技術者試験」の過去問(午後 問1 情報セキュリティ)の後半戦です。

前回は、主にネットワークの話をしました。今回は、IDS/IPS、WAF の話をしていきます。さっそくいきましょう。

解説

設問 2 と 3 は易しいので、取りこぼしがあると、かなりの痛手になります。

できれば、設問 4 もほしいです。情報処理技術者試験では、過去にも「これが正解?」という問題が出題されています。過去問を分析していれば、対応できたと思います。

設問 2

IDS、IPS、WAF(ワフ)の意味を知っていれば、正解できます。ここは多くの受験生がとってくるはずなので、絶対におとせません。

正解は、a. ウ、b. イ、c. エ となります。この 3 つの単語の意味は、覚えておかなければなりません。

- IDS(Intrusion Detection System:侵入検知システム)~『IP パケットの中身を調べて不正な挙動を検出する』

- IPS(Intrusion Prevention System:侵入防御システム)~『IP パケットの中身を調べて不正な挙動を検出し遮断する』

- WAF(Web アプリケーションファイアウォール)=『Web アプリケーションプログラムとのやり取りに特化した監視や防御をする』

設問 3

IPS の意味と WAF の意味を知っていれば、正解できます。ここも多くの受験生がとってくるはずなので、絶対におとせません。

案 1:社内ネットワークのルータと FW の間にネットワーク型の IPS を導入する。

案 1 は、下の絵のような構成です。X 社に入ってくるデータ、出ていくデータ、すべてつかまえることができます。一目瞭然です。

そこで、正解は、d. ウ『外部からの不正アクセス攻撃の検出や防御を X 社の社内ネットワーク全体に対して行うこと』となります。

案 2:セキュリティ強化の対象とするサーバに WAF を導入する。

案 2 に関しては、WAF の意味を知っていれば、余裕ですね。

正解は、e. イ『Web サーバの Web アプリケーションプログラムの脆弱性を悪用した攻撃の検出や防御』です。

設問 4

『下線部 ② のホワイトリストに、どのような通信パターンを登録する必要があるか』、『図 2 中の字句を用いて』答えます。よくわからんです。

WAF は、ブラックリストや ② ホワイトリストの情報を有効に活用することで、社内ネットワークのセキュリティ要件 2.3 を満たすことができる。

ブラックリスト、ホワイトリストは、次のような意味でした。

| 方式 | 意味 | 具体例 |

| ブラックリスト | 基本「許可」。その上で、リストにある(ブラックな)ものを拒否する | 既知の攻撃パターンをシグネチャとして定義(基本的には、ベンダより提供される)し、これに一致する通信を拒否する |

| ホワイトリスト | 基本「拒否」。その上で、リストにある(ホワイトな)ものだけを許可する | Web アプリケーションの仕様に応じて、独自のシグネチャを定義し、これに一致する通信だけを許可する |

設問 2 で見た通り、WAF は『Web アプリケーションプログラムとのやり取りに特化した監視や防御をする』ものでした。このため、FW による制御などは、選べません。

ということで、図 2 のセキュリティ要件から、2.3 をピックアップできればよいです。てか、ここ以外ないです。

2.3 Web アプリケーションプログラムの脆弱性を悪用した攻撃を防ぐために、インターネットから Web サーバにアクセスする通信は、あらかじめ定められた一連の手続きの HTTP 通信だけを許可すること。

答えは、まんま『あらかじめ定められた一連の手続きの HTTP 通信だけを許可する』となるそうです。

整理

関連知識を補足し、整理しておきます。ここまでおさえておけば、満点狙えます。

IDS(侵入検知システム)

IDS を使うと、『IP パケットの中身を調べて不正な挙動を検出する』ことができます(設問 2)。不正な挙動とは、例えば、OS の脆弱性を狙った攻撃などです。

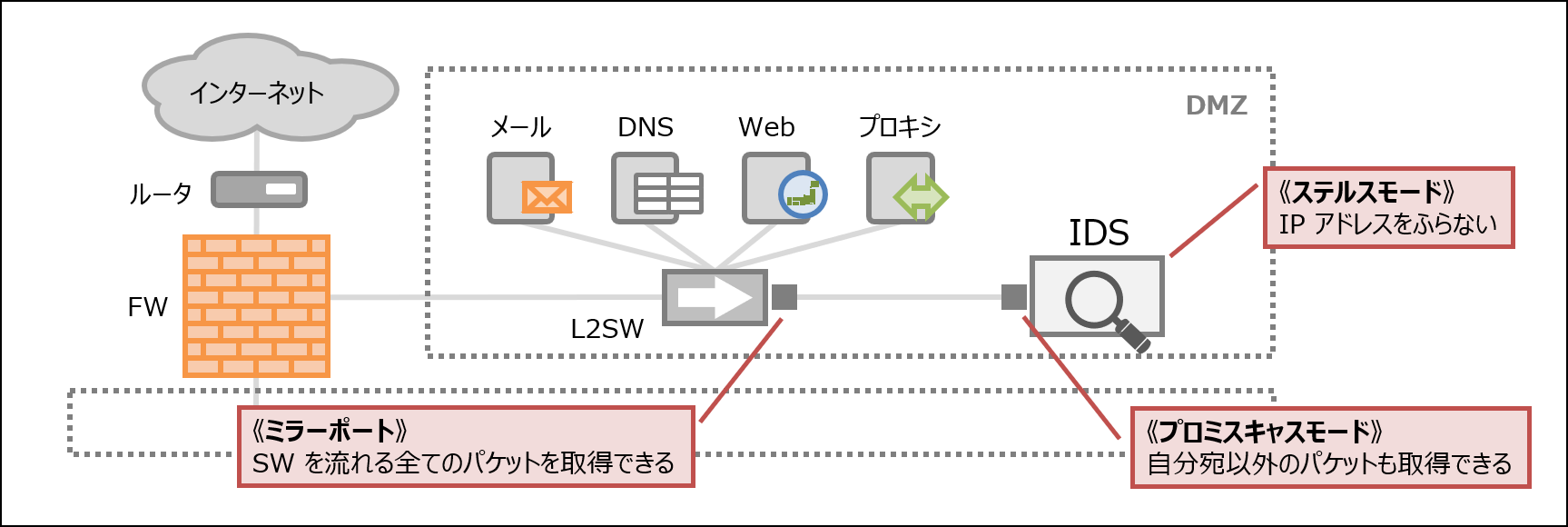

IDS の構成

IDS は、大きく、ネットワーク型(NIDS)とホスト型(HIDS)に分類されます。

| 型 | 特徴 |

| ネットワーク型 (NIDS) |

・ネットワークに接続する(例えば、DMZ の全通信を監視したい場合には、下の絵のようにネットワークに接続する) ・ネットワーク上を流れるパケットを監視する |

| ホスト型 (HIDS) |

・ホストにインストールする ・ホストで送受信されるパケットを監視する ・ホストで出力されるログなどを監視する |

攻撃の検知方法

攻撃の検知方法には、シグネチャによる検知と、アノマリ検知があります。

- シグネチャによる検知

攻撃パターンをシグネチャとして定義しておく。パケットをシグネチャと比較(パターンマッチ)することで、攻撃を検知する - アノマリ検知

正常となるパターン(パケットの仕様や、パケットの量など)を登録しておき、これを逸脱した動作をする場合に、攻撃として検知する

検知後のアクション

攻撃を検知した場合には、次のようなアクションをとることができます。

- アラートをあげる(コンソール、ログ、メールなど)

- 一部の通信を遮断する

- TCP のコネクションを切断する、UDP や ICMP を遮断する

- FW と連携し、動的に FW のルールを書きかえることで、通信を遮断する

IPS(侵入防御システム)

IPS を使うと、『IP パケットの中身を調べて不正な挙動を検出し遮断する』ことができます(設問 2)。

IPS は、ネットワークにインラインで接続し、攻撃に使われるパケットを検出し、通信を遮断することができます(設問 3)。

IPS は、基本的に、NIDS(ネットワーク型の IDS)の機能を持っています。

NIDS では、攻撃を検知したパケット(最初のパケット)を防ぐことができませんでしたが、IPS では、最初のパケットも防げます

WAF(Web アプリケーションファイアウォール)

WAF を使うと、『Web アプリケーションプログラムとのやり取りに特化した監視や防御をする』ことができます(設問 2)。

例えば、SQL インジェクション、OS コマンドインジェクション、ディレクトリトラバーサル、XSS(クロスサイトスクリプティング)など、Web アプリケーションに対する攻撃を検知し、防御することができます。

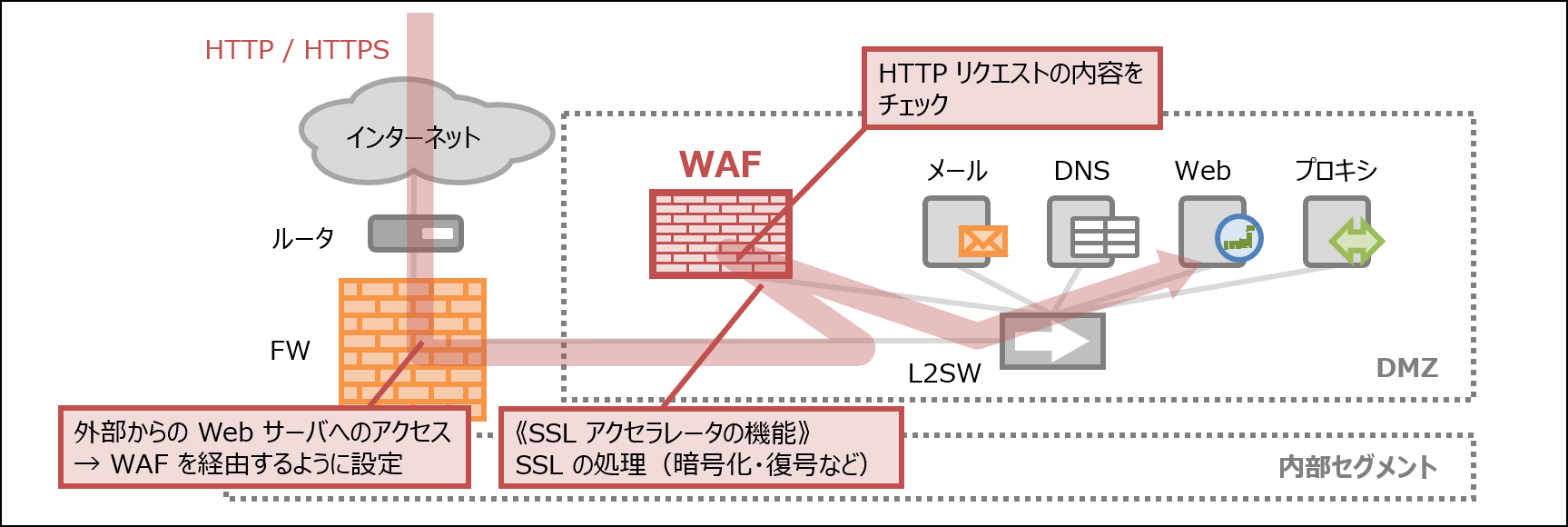

WAF の構成

WAF は、大きく、「リバースプロキシ型」と「ソフトウェア型」に分類されます(本問は、ソフトウェア型)。それぞれの設置場所については、次の表の通りです。

| 型 | 設置 |

| リバースプロキシ型 | ・典型的な構成は、下の絵の通り ・アプライアンス(専用機器)を導入する、外部の WAF のクラウドサービスを経由するなどの構成がある ※ 「リバースプロキシ」とは、あるサーバへアクセスする際に、その全てのリクエストが通るように設置されたプロキシサーバのこと |

| ソフトウェア型 | ・ホストにインストールする |

リバースプロキシ型で、アプライアンスを導入した場合、例えば、次のような構成、動作になります。

攻撃の検知方法

攻撃パターンをシグネチャとして定義しておきます。シグネチャに基づいて、HTTP リクエストの内容(パスや URI、URL クエリストリングや POST データなどのパラメータなど)をチェックします。※ 不要なデータを応答してないかという観点で、HTTP レスポンスをチェックすることもできます

攻撃パターンは、「ブラックリスト方式」、「ホワイトリスト方式」、いずれも定義できます。

検知後のアクション

攻撃を検知した場合には、次のようなアクションをとることができます。

- アラートをあげる(コンソール、ログ、メールなど)

- 通信を遮断する

- 特定のページへリダイレクト(転送)する

- WAF が、エラーを応答する

復習

それでは、本エントリで学んだことを、簡単に復習しておきましょう。

- IDS は、『IP パケットの中身を調べて不正な挙動を検出する』

- ネットワークに接続する「ネットワーク型(NIDS)」と、ホストにインストールする「ホスト型(HIDS)」がある

- NIDS は、ネットワークに、ステルスモードおよびプロミスキャスモードで接続する

- シグネチャによるパターンマッチング、アノマリ検知ができる

- 攻撃を検知すると、検知した旨の通知ができる

- IPS は、『IP パケットの中身を調べて不正な挙動を検出し遮断する』

- NIDS の機能を持つ

- ネットワークに、インラインで接続できる

- 攻通を検知すると、検知した旨の通知、通信の遮断などができる

- WAF は、『Web アプリケーションプログラムとのやり取りに特化した監視や防御をする』

- リバースプロキシとして動作させる「リバースプロキシ型」と、Web サーバにインストールする「ソフトウェア型」がある

- 攻撃を検知すると、検知した旨の通知、通信の遮断などができる

以上となります。お疲れさまでした。

[…] ・ IPA の情報処理技術者試験 過去問題のページから、問題冊子をダウンロードしておいてください ・ 二重カッコ『 』は、問題文や解答からの引用を表します ・ このエントリでは、設問 1 のみ解説します。設問 2, 3, 4 については、別のエントリで解説します […]